Как защитить с

В современном цифровом мире серверы играют ключевую роль в обеспечении бесперебойной работы бизнеса, хранения и обработки данных, предоставления онлайн-сервисов и приложений. Их надежная защита — одна из важнейших задач для организаций любого масштаба. С каждым годом количество и сложность кибератак возрастают, что повышает риски для компаний: потеря важных данных, финансовые убытки, репутационные потери и нарушение норм законодательства.

Целью данной статьи является создание комплексного руководства по защите серверов от разнообразных видов атак. Мы рассмотрим основные угрозы, с которыми сталкиваются серверы, а также подробно остановимся на эффективных методах и современных технологиях, способных минимизировать риски и обеспечить высокий уровень безопасности.

Внимание будет уделено как базовым, так и продвинутым мерам защиты — от настройки сетевого экрана и контроля доступа до автоматизации процессов безопасности и обучению сотрудников. Такой многоуровневый подход поможет выстроить надежную систему обороны, адаптированную под реалии сегодняшних угроз и вызовов.

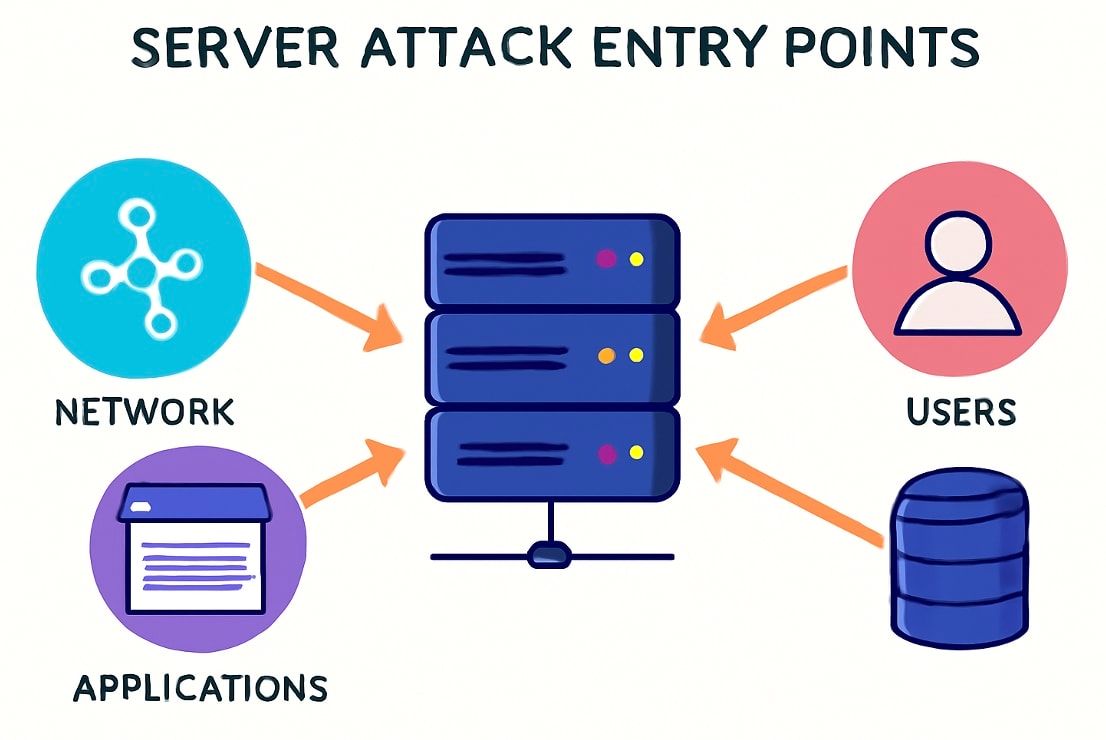

Основные угрозы для серверов

Современные серверы подвергаются множеству разнообразных угроз, которые могут привести к сбоям в их работе, утечкам данных и серьезным финансовым и репутационным потерям для бизнеса. Понимание природы этих угроз — первый шаг к их успешной защите.

DDoS-атаки (Distributed Denial of Service)

Одна из самых распространённых и опасных атак — DDoS-атака, цель которой — перегрузить сервер или сеть огромным количеством запросов, превышающих его пропускную способность. В результате сервер становится недоступным для легитимных пользователей. Существуют разные типы DDoS-атак:

- Объемные (flood), заполняющие пропускную способность каналов связи;

- Протокольные, использующие уязвимости сетевых протоколов (TCP, UDP, ICMP);

- Атаки прикладного уровня (L7), имитирующие легитимные запросы, чтобы вывести из строя веб-серверы и приложения.

Современные DDoS-атаки всё чаще направлены на прикладной уровень, что делает их более сложными для обнаружения и защиты.

Вредоносное ПО

Сюда относятся вирусы, трояны, шпионское ПО, ransomware и другие типы зловредных программ. Они проникают на сервер через уязвимости в ПО или с помощью фишинга. Задачи вредоносного ПО разнообразны: блокировка доступа к данным с целью выкупа, кража корпоративной информации, удалённое управление сервером злоумышленниками.

Уязвимости веб-приложений

Частыми являются атаки через уязвимости веб-приложений, такие как:

- SQL-инъекции — внедрение вредоносного кода в запросы к базам данных;

- XSS (межсайтовый скриптинг) — внедрение вредоносных скриптов в страницы для кражи сессионных данных;

- CSRF (межсайтовая подделка запросов) — принуждение пользователя к выполнению нежелательных действий.

Эти атаки позволяют злоумышленникам получить несанкционированный доступ к данным или нарушить их целостность.

Атаки перебором (brute-force) и взлом паролей

Злоумышленники пытаются угадать пароли с помощью автоматизированных программ, особенно если пароли являются слабыми или используются повторно. Если попытка успешна, происходит несанкционированный доступ к серверу или учетным записям.

Уязвимости в операционных системах и приложениях

Эксплойты — это уязвимости и баги в программном обеспечении, которыми злоумышленники пользуются для проникновения на сервер. Часто это «zero-day» уязвимости, еще не закрытые разработчиками. Такие атаки могут приводить к выполнению произвольного кода или полном захвату сервера.

Социальная инженерия и фишинг

Не менее опасны методы, связанные с обманом и манипуляцией людьми — социальная инженерия. Примеры: обман через электронную почту или мессенджеры с целью выуживания паролей, установка вредоносного ПО, предоставление доступа. Фишинг часто используется для распространения вредоносного ПО или получения учетных данных.

Другие виды атак

- ARP-отравление (ARP poisoning) — подделка MAC-адресов в локальных сетях для перехвата трафика;

- Man-in-the-Middle («человек посередине») — перехват и изменение трафика между пользователем и сервером;

- Боты и ботнеты — зараженные устройства, используемые для автоматических атак или рассылки спама.

Понимание этих основных угроз — первый и важнейший шаг на пути создания эффективной системы защиты. Только комплексный подход к выявлению и нейтрализации разнообразных атак позволит обеспечить надёжную работу серверов и защиту критически важной информации в условиях постоянно эволюционирующего ландшафта киберугроз.

Комплексные меры защиты серверов

Для надежной защиты серверов от различных видов атак необходимо применять комплексный подход, включающий множество взаимодополняющих технологий и методов. Ниже приведены ключевые меры, которые помогут создать многоуровневую систему безопасности.

- Сетевой экран (Firewall). Firewall является первой линией обороны, фильтруя входящий и исходящий трафик и блокируя подозрительные соединения. Существуют аппаратные и программные файрволы, которые настраиваются с учетом специфики серверов и инфраструктуры. Рекомендуется использовать как сетевые, так и веб-приложенческие firewall (WAF) для защиты от атак на уровне приложений.

- Антивирусное и антивредоносное ПО. Использование качественного антивирусного программного обеспечения предотвращает проникновение вирусов, троянов, ransomware и другого вредоносного ПО. Важно регулярно обновлять базы вирусных сигнатур и использовать эвристический анализ для обнаружения новых угроз.

- Регулярные обновления и патчи. Своевременное обновление операционной системы, серверного ПО и приложений — один из наиболее эффективных способов предотвратить эксплуатацию уязвимостей. Автоматизация процесса обновлений помогает снижать человеческий фактор и оперативно закрывать "дыры" в безопасности.

- Шифрование данных. Рекомендуется шифровать данные при передаче и хранении. Для передачи данных по сети используют протоколы SSL/TLS и VPN, что защищает от перехвата и MITM-атак. На сервере можно применять шифрование дисков и баз данных для защиты информации в случае физического доступа злоумышленников.

- Контроль доступа и многофакторная аутентификация (MFA). Минимизация прав пользователей и разграничение доступа предотвращают несанкционированный доступ и злоупотребления. Важным элементом безопасности является многофакторная аутентификация, которая требует подтверждения личности несколькими способами, например, паролем и одноразовым кодом.

- Системы обнаружения и предотвращения вторжений (IDS/IPS). IDS/IPS постоянно мониторят трафик и активность на сервере, выявляя и блокируя подозрительные действия и атаки, включая попытки проникновения и аномалии поведения. Эти системы позволяют быстрее реагировать на угрозы и обеспечивают дополнительный уровень безопасности.

- Аудит безопасности и мониторинг. Регулярный анализ системных и сетевых логов помогает выявлять подозрительные события и инциденты безопасности. Использование SIEM-систем (Security Information and Event Management) позволяет централизовать мониторинг, автоматизировать выявление угроз и получать оперативные предупреждения.

- Резервное копирование (бэкапы) и план восстановления. Регулярное создание резервных копий данных обеспечивает возможность быстрого восстановления после инцидента, будь то атака или сбой оборудования. Важно не только делать бэкапы, но и хранить их в безопасном месте, а также регулярно тестировать процессы восстановления в рамках Disaster Recovery Plan (DRP).

- Использование сервисов защиты от DDoS-атак, которые фильтруют и блокируют вредоносный трафик на сети или приложении. Это могут быть облачные решения или специализированные аппаратные устройства;

- Настройка ограничений на количество запросов от одного IP-адреса и географическое ограничение доступа;

- Использование балансировщиков нагрузки и CDN (Content Delivery Network) для распределения трафика и снижения риска перегрузок;

- Обучение сотрудников, создание инструкций и регламентов для предотвращения социальных атак.

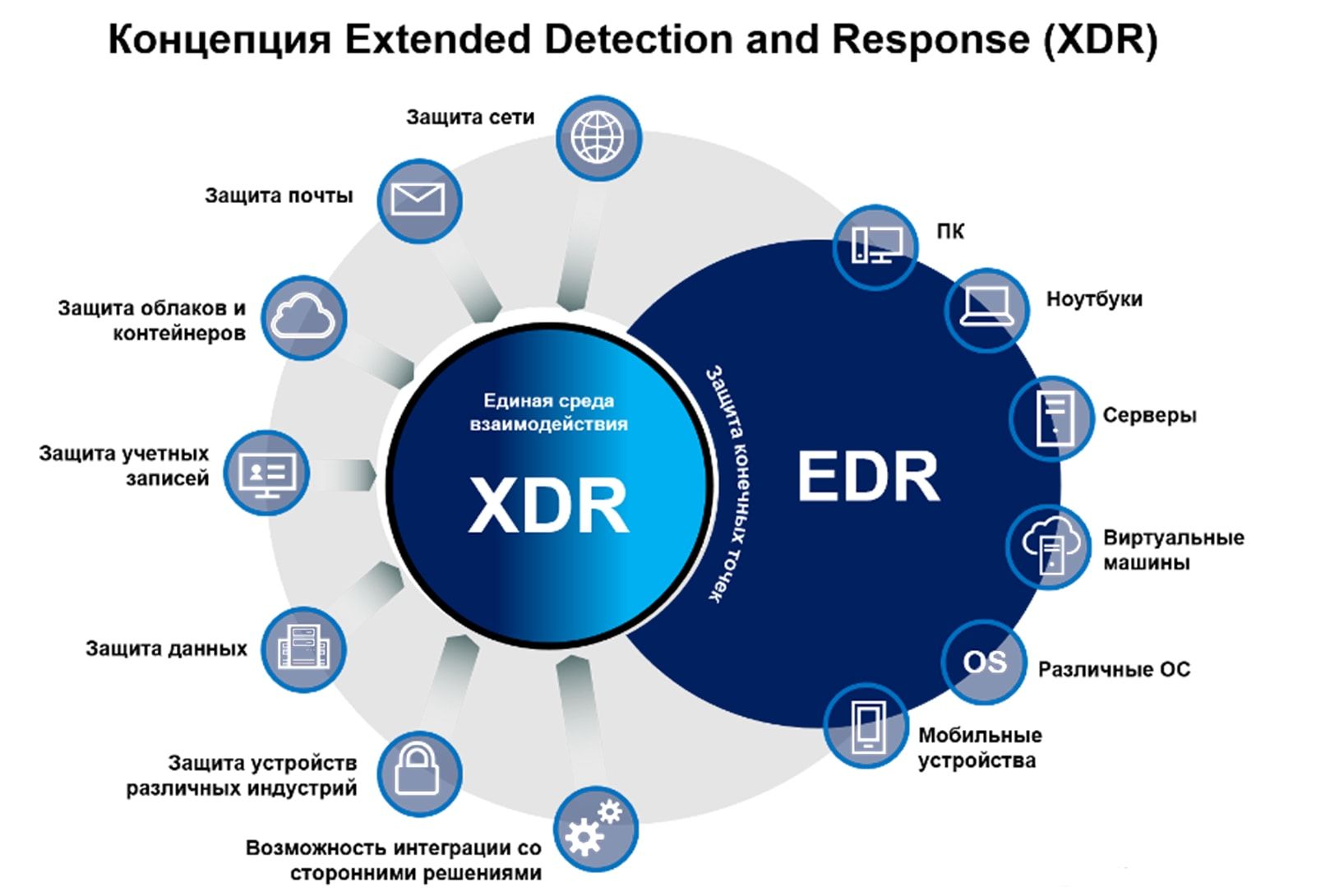

Защита серверов требует комплексного подхода, который объединяет традиционные меры и современные технологии. Сетевые экраны, антивирусы, своевременное обновление и резервное копирование остаются фундаментальными элементами, обеспечивающими базовый уровень безопасности. Однако современные реалии диктуют необходимость внедрения более продвинутых инструментов — систем обнаружения и реагирования (EDR/XDR), многофакторной аутентификации, средств шифрования и автоматизации управления патчами.

Особое значение приобретают меры, направленные на защиту облачных и контейнерных сред, а также применение принципов Zero Trust, которые значительно снижают риски распространения атак внутри инфраструктуры. Важно не только предотвращать проникновения, но и быстро обнаруживать инциденты и минимизировать их последствия.

Только объединение всех этих методов в единую, многоуровневую систему безопасности, постоянно адаптируемую под новые угрозы, может обеспечить надёжную защиту серверной инфраструктуры и сохранить непрерывность бизнес-процессов в условиях динамичного и опасного киберпространства.

Продвинутые методы повышения безопасности

Концепция Zero Trust и принцип «Никому не доверять»

Современные системы Endpoint Detection & Response (EDR) и Extended Detection & Response (XDR)

Защита облачных и контейнерных сред

Для контейнеров и оркестраторов, таких как Kubernetes, используются средства безопасности, которые анализируют образы на уязвимости, обеспечивают изоляцию и предотвращают распространение угроз внутри микросервисной архитектуры.

Автоматизация безопасности и управление уязвимостями

Усиленная защита данных и предотвращение утечек (DLP)

Интеграция многослойной защиты с анализом поведения

Защита физического доступа и современное оборудование

Современное оборудование с аппаратными модулями безопасности и строгий контроль физического доступа дополняют цифровые меры, создавая надежный многоуровневый барьер против злоумышленников.

Таким образом, только синергия новейших технологий и продвинутых практик дает организациям возможность успешно противостоять постоянно эволюционирующему ландшафту киберугроз и обеспечивать устойчивость своих серверных инфраструктур.

Заключение

Особое внимание нужно уделять обучению сотрудников и развитию культуры безопасности в организации, ведь невозможность уничтожения угроза на корню часто связана с человеческим фактором. Автоматизация и использование интеллектуальных систем безопасности позволяют ускорить выявление и нейтрализацию инцидентов, компенсировать дефицит квалифицированных специалистов и лучше адаптироваться к быстро меняющемуся ландшафту киберугроз.

Также важным направлением становится развитие отечественных решений для информационной безопасности, учитывающих специфику локального рынка и требований регуляторов.Понимание ключевых тенденций, инвестиции в новые технологии и повышение зрелости процессов информационной безопасности — залог надежной защиты серверов и успеха бизнеса в цифровую эпоху.

Таким образом, защита серверов — это не разовая задача, а постоянный, проактивный процесс, требующий внимания, ресурсов и стратегического подхода для обеспечения безопасности данных и непрерывности бизнес-процессов.

Наши услуги

Услуги системного администратора

Экономия 30–70% по сравнению с наёмом штатного сотрудника. Решение большинства проблем занимает менее 1 часа. Полный пакет услуг: настройка и обслуживание бухгалтерских систем, систем безопасности, операционных систем, програмного обеспечения, прав доступа, серверов и много другое.

создание и администрирование корпоративных сетей

Полный спектр услуг под ключ: планирование и организация, развертывание и конфигурация локальных сетей, поиск и устранение технических неисправностей, создание условий для защищённой работы, полное сопровождение по безопасности и защите данных и много другое.

обслуживание компьютеров

Ежегодная профилактика, установка ПО, замена комплектующих и обслуживание аппаратной части, настройка резервного копирования, разграничение доступа, восстановление информации при сбоях, оптимизация работы сети.

Атаки перебором (brute-force) и взлом паролей

Снизьте издержки на IT инфраструктуру

экономия

от 30 до 70%!

При переходе на аутсорсинговое обслуживание нашей компанией, Вы гарантированно сэкономите от 30 до 70%. Эти цифры мы вывели из опроса более 50 руководителей компаний с которыми мы сотрудничаем.

связаться с нами

Оставьте свои данные и мы очень быстро свяжемся с вами чтобы обсудить вопросы оказания IT-услуг

Минск, проспект Машерова 17

Могилев, Гомельское шоссе 38

— Бесплатные Сайты и CRM.

— Бесплатные Сайты и CRM.